No se puede hablar de ciberseguridad sin la práctica del pentest. Una prueba para detectar vulnerabilidades de infraestructura, web y apps resulta esencial en la actualidad, por eso te resumimos los aspectos básicos de un test de penetración.

La línea entre ficción y realidad es cada vez más delgada, por lo que hackear tu propia empresa no es una idea descabellada. Claro, nos referimos al hacking ético, del cual se deriva el pentest, pentesting o test de penetración. Este consiste en la contratación de piratas éticos que atacan componentes de la infraestructura de TI como software, hardware, redes y demás servicios conectados.

El objetivo es detectar vulnerabilidades y explotarlas para conocer su impacto. La práctica del pentest debe realizarla un hacker o desarrollador con experiencia en el tema, pero con poco o nada de conocimiento en los sistemas de seguridad de la organización a evaluar.

De hecho, existen diferentes enfoques para el pentesting, el conocido como Black Box o Caja Negra, implica que el hacker no tiene conocimiento de la estructura interna, puede recibir solo la URL que debe atacar para detectar sus vulnerabilidades. El enfoque White Box o Caja Blanca permite que el atacante solicite la información de la empresa que considere necesaria, y Gray Box o Caja Gris, consiste en el acceso limitado de información para llevar a cabo la prueba de penetración.

¿Quiénes necesitan un pentest?

Si bien todas las empresas, instituciones gubernamentales y grandes organizaciones sin fines de lucro son vulnerables, el pentesting se recomienda especialmente a aquellas que manejan diferentes datos de sus clientes o usuarios, consideradas más vulnerables según estadísticas de ciberseguridad en Centroamérica y Colombia. Algunas industrias señaladas son:

- Servicios de salud debido a que recopilan información personal de sus pacientes como nombre completo, domicilio, números telefónicos, fechas de nacimiento, estado de salud, métodos de pago y datos de contacto.

- Banca y servicios financieros, sin duda los datos son parte de sus principales activos al contar con información como nombres de las personas, referencias personales, cuentas bancarias, inversiones, propiedades de acciones, cuentas de ahorro, planes de jubilación y otros.

- Líneas aéreas, empresas de turismo y hotelería son un atractivo para los ciberdelincuentes, ya que a los datos personales mencionados, se suman números de pasaporte, itinerarios, fotografías, comunicaciones e interacción con otras personas.

- Las organizaciones de gobierno son un blanco seguro en diferentes sentidos. Tanto por la riqueza de datos a la que tienen acceso, los cuales pueden ser usados con intenciones maliciosas, así como por su papel en conflictos políticos, internacionales o de terrorismo, los datos de estas instituciones son vulnerables al hacking malicioso.

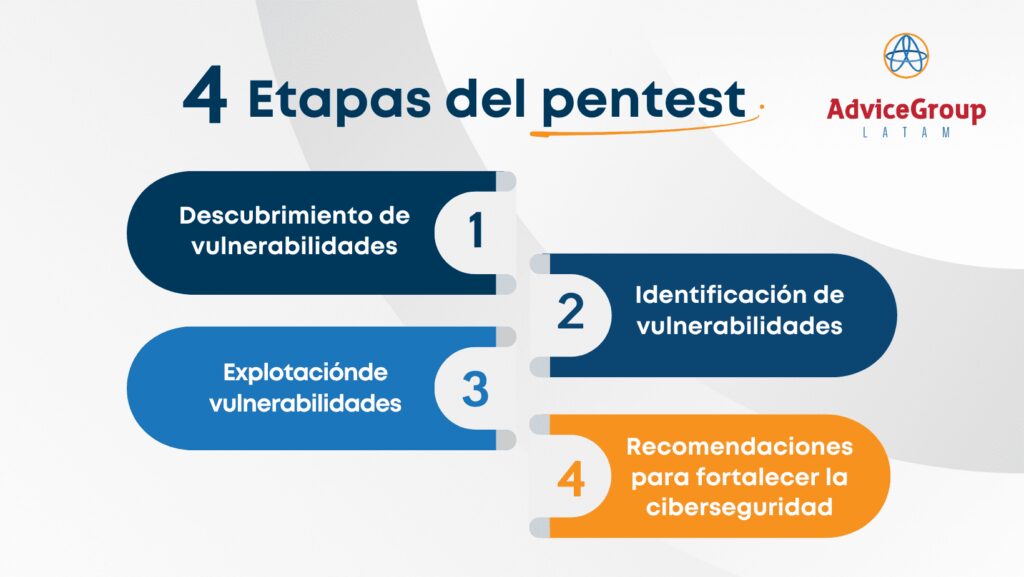

Etapas del pentest

Las cuatro fases del pentest practicado por expertos en el tema, del equipo de AdviceGroup LATAM, son:

1.Reconocimiento o descubrimiento: el hacker obtiene un perfil de las vulnerabilidades para el posible acceso al sistema, como la IP del dispositivo o la existencia de puertas traseras.

2.Escaneo o identificación de vulnerabilidades: consiste en explorar las posibles formas de atacar a una empresa, por ejemplo obtención de privilegios de administrador o vulnerabilidades en los firewalls.

3.Obtención de acceso o explotación de vulnerabilidades: se refiere a la violación de cualquier sistema para extraer los datos y explotar de forma inocua las vulnerabilidades halladas.

4. Recomendaciones para fortalecer la ciberseguridad: elaboramos un informe técnico con las vulnerabilidades halladas y las posibles formas de remediarlas.

Posibles vulnerabilidades a detectar con técnicas del pentest

- Acceso no autorizado modificando los parámetros utilizados por una aplicación. Se detecta mediante la técnica Parameter Tampering.

- Acceso no autorizado al interceptar la sesión de un usuario, predecir cookies o ID. Se detecta mediante la técnica Session Hijacking.

- Acceso a otras URL mediante truncar las URL activas. Se detecta mediante la técnica Path Truncation.

- Acceso a URLs restringidas al identificar paths o referencias dentro del código fuente de una aplicación. Se detecta mediante la técnica Hidden Web Paths.

- Conocer, modificar o manipular datos al identificar contraseñas de conexión a la base de datos. Se detecta mediante la técnica Java Reverse Engineering.

- Adoptar la identidad de un usuario por medio de IDs específicos de la aplicación al fijar una sesión. Se detecta mediante la técnica Session Fixation.

- Acceso no autorizado a una aplicación al inducir a un usuario a realizar una acción como cambiar contraseña. Se detecta mediante la técnica Cross Site Request Forgery (CSRF).

- Obtener control del servidor después de inyectar archivos maliciosos y que los mismos sean ejecutados de forma automática. Se detecta mediante la técnica Local File Inclusion.

- Intervenir contenido para leer archivos del sistema o efectuar ataques como un Server Side Request Forgery (SSFR). Se detecta mediante la técnica XML External Entity.

Aunque se considera que el 33% de las empresas en Latinoamérica ha sufrido algún tipo de ciberataque, solo el 10% ha incorporado el pentest a su estrategia de ciberseguridad. Esta es la oportunidad para hacer un alto, replantear tus criterios y afinar tus acciones en temas de seguridad para la organización. Comunícate y solicita una consultoría gratuita para nuestro servicio de pentesting.