Pentest

Objetivo

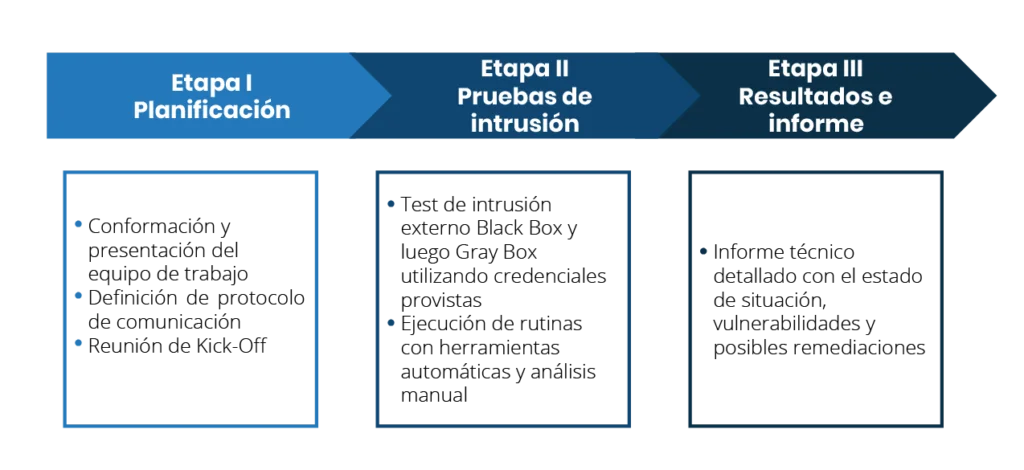

La ejecución de actividades de Vulnerability Assessment y Penetration Tests con los siguientes enfoques:

- Ejecución de pruebas de intento de penetración Black Box y luego Gray Box.

- Buscar vulnerabilidades en el entorno.

- Verificar que las vulnerabilidades encontradas sean explotables.

- Recomendar planes de acción para su remediación.

Consideraciones

- El servicio se realizará con la mayor similitud a como lo haría un atacante real a fin de poder evaluar y constatar por un tercero el nivel de seguridad.

- Se notificará previamente antes de explotar una vulnerabilidad, para determinar la factibilidad de realizar dicha explotación sin afectar el negocio.

- No se ejecutarán exploits que puedan crear datos en sistemas productivos sin antes validarlo con el personal de seguridad.

- No se realizarán pruebas de origen intrusivo fuera del horario pactado.

Ventajas de PAM360

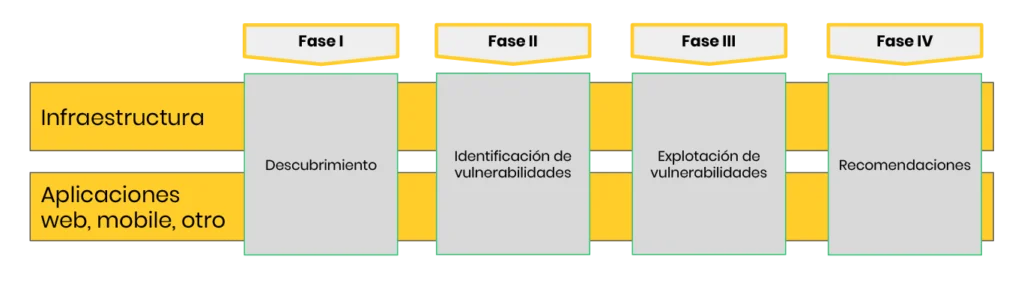

Fase I: Descubrimiento

Realizamos un perfil de los equipos a vulnerar. Adicionalmente se intenta verificar si los hosts destino se encuentran activos a fin de evadir los dispositivos de seguridad existentes. Una vez recopilados los datos, se obtiene la arquitectura con sus posibles puntos de acceso.

- Análisis de direcciones IP involucradas

- Evaluación de transferencia de dominios

- Análisis de protocolos que se estén ruteando

- Ejecución de escaneo de puertos

- Análisis de banners

- Pruebas de determinación de red

- Evaluación del nivel de seguridad de los servicios y/o aplicaciones

- Verificación de existencia de puertas traseras (backdoors)

- Escaneo de vulnerabilidades críticas

- Identificación de topología de red

Fase II: Identificación de vulnerabilidades

Examinamos cada componente tecnológico identificado para detectar vulnerabilidades que pueden ocasionar fugas de información, denegación de servicio, o acceso privilegiado a usuarios no autorizados.

- Identificación de vulnerabilidades con bases de conocimiento

- Intento de obtención de privilegios de administrador sobre el servidor

- Evaluación de seguridad de routers y firewalls

- Pruebas de credenciales

- Pruebas sobre esquemas de autenticación y control de acceso

- Verificación de procesos IN/OUT de datos

- Verificación de manejo de errores

- Análisis técnico

- Pruebas de concurrencia, sesiones y autenticación

- Pruebas de manipulación de información

Fase III: Explotación de vulnerabilidades

Empleamos técnicas y herramientas para intentar acceder a través de los puntos vulnerables detectados.

- Elaboración de un plan de pruebas para comprobar la existencia de las vulnerabilidades identificadas.

- Explotación de vulnerabilidades halladas a fin de corroborar su existencia en los equipos

- Ejecución de scripts preparados para la explotación ordenada e inocua de las vulnerabilidades existentes.

- Definición y ejecución de plan de pruebas manuales para la explotación de las vulnerabilidades en forma inocua para los servicios de la compañía.

Fase IV: Recomendaciones

Se presentará un informe técnico con las vulnerabilidades halladas y las posibles remediaciones que recomendamos efectuar con sus respectivos niveles de criticidad.

- Compilación de la información obtenida y resultados de las pruebas efectuadas.

- Documentación de las actividades realizadas y las alternativas de solución óptimas.

- Discutir con los responsables del proyecto los hallazgos identificados y las alternativas de solución, a fin de identificar las opciones más adecuadas.

- Elaborar alternativas de solución aplicables, conforme a lo discutido con los responsables técnicos.

Metodología marcos de referencia

Estado de situación

Entregables

- Introducción, clasificaciones, fases y objetivos.

- Resumen ejecutivo, estado de situación, conclusiones y recomendaciones generales.

- Detalle técnico de procesos ejecutados.

- Alcance, segmentos analizados, información, predicción y configuración de dominios y/o subdominios.

- Observaciones relacionadas a los activos/rangos/IPS del entorno.

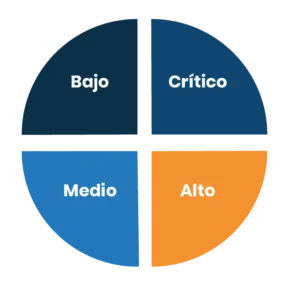

- Los niveles de riesgo estarán basados en CVSS v2 con escalas de “Alto”, “Medio” y “Bajo”.

- Evidencias de los hallazgos y/o explotaciones con detalle de las pruebas realizadas.

- En caso de corresponder, se informará el CVE asociado, o múltiples, su riesgo, y la versión que mitigue la vulnerabilidad.

- En caso que se detecte, se detalla sistema operativo, software desactualizado con su correspondiente versión identificada y la versión recomendada la cual actualizarlo

- Por cada vulnerabilidad detectada, se informará dominio, subdominio, dirección IP, servicios y puertos.